| Nazwa wirusa | Data uaktywnienia | Efekt uboczny |

| 5120 | po 1 czerwca 1992 | Obcina zainfekowane programy |

| 4k | 22 września | Zawiesza komputer osobisty |

| Cascade | 1 października - 31 grudnia | Wyświetla opadające litery |

| Cascade Format | 1 października - 31 grudnia nie'93 | Formatuje dysk |

| Casino | 15 stycznia, kwietnia, sierpnia | Niszczy FAT, jeśli gra przegrana |

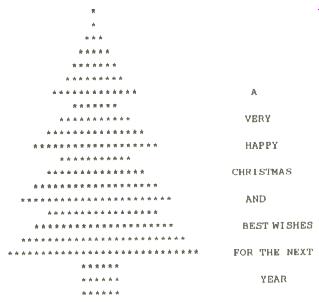

| Christmas Japan | 25 grudnia | Wyświetla komunikat |

| Christmas Tree | 19 grudnia | Wyświetla komunikat |

| Datacrime | 13 października | Formatuje dysk/ wyświetla komunikat |

| Dec 24th | 24 grudnia | Wyświetla komunikat |

| Durban | sobota, 14 | Zapisuje kasująco pierwsze 100 sektorów |

| Faust | 13 dzień miesiąca | Wyświetla komunikat, zawiesza komputer |

| Form | 18 dzień miesiąca | Wytwarza hałas przy naciśnięciu klawisza

|

| Frogs Alley | 5 dzień miesiąca | Zapisuje kasująco FAT i katalog główny |

| Hybrid | piątek, 13 po '91 | Formatuje dysk |

| Jerusalem | piątek, 13 | Usuwa programy, gdy są wykonywane |

| Joshi | 5 stycznia | Wyświetla komunikat |

| July 13th | 13 lipca | Nieznany |

| Kennedy | 6 czerwca, 18 i 22 listopada | Wyświetla komunikat |

| Maltese Amoeba | 1 listopada, 15 marca | Zapisuje kasująco 120 sektorów |

| Michelangelo | 6 marca | Formatuje dysk |

| Monxla | 13 dzień miesiąca | Niszczy programy |

| PcVrsDs | poniedziałek, 23 nie '90 | Formatuje dysk |

| Pretoria | 16 czerwca | Niszczy katalog główny |

| South African | piątek, 13 | Usuwa programy, gdy są wykonywane |

| Suriv | 1 kwietnia | Wyświetla komunikat |

| Taiwan | 8 dzień miesiąca | Zapisuje kasująco FAT |

| Tenbyte | 1 września | Psuje dane zapisane na dysku |

| Thursday 12 | 12 czwartek | Wyświetla komunikat |

| Traceback | 28 grudnia | Wyświetla opadające litery |

| Violator | 15 sierpnia | Nieznany |

| XA1 | 1 kwietnia | Zapisuje kasująco sektor ładowania |